Snmp adalah protocol yang digunakan untuk managemen/monitoring

perangkat jaringan (router, server, switch, firewall device, dll). Snmp terdiri

dari tiga item yaitu snmp manager (disebut

juga nms (network management system : software yg diinstal dikomputer untuk melakukan

monitoring)), snmp agent (software

yg berjalan didevice jaringan, yg perlu diaktifkan jika ingin snmp managernya

terkoneksi) dan mib (management

information base : database yg berisi parameter yg menggambarkan snmp agent tsb

seperti ip add, interface, penggunaan cpu, ukuran hardisk yang tersedia, dll)...

Jadi boleh dikata proses mendapatkan informasi parangkat jaringan (snmp agent)

yaitu suatu proses pengambilan informasi

dari mib yang berada disisi agent oleh snmp manager.

Versi snmp terdiri dari tiga yaitu snmp versi 1, 2c

dan 3. Versi 1 dan 2c tidak berfokus pada security mib, security yang diberikan

hanya berupa community string yang terdiri dari pilihan RO (read-only, hanya

memberikan akses manager untuk baca mib, tentunya lebih aman) dan

RW(read-write, memberikan akses snmp manager untuk baca dan mengubah mib,

rentan). Community string yang didefinisikan di manager harus cocok dengan yang

diagent agar komunikasi snmp dapat dilakukan.... Sedangkan versi 3 menyediakan

keamanan jauh lebih baik dari v1 dan v2, yaitu tidak menyediakan community string

lagi, tapi menyediakan feature entity,

user dan group. Hal tsb dapat

dicapai dengan menerapkan integrity, authentication (menggunakan hashing

password seperti HMAC=MD5 HMAC-SHA algoritma) dan privacy (menggunakan encryption

DES 56bit). Walau snmp versi 3 menawarkan security yg jauh lebih baik tapi

umumnya masih banyak menggunakan snmp versi 2... Pada cisco telah mendukung

snmp v3 pada IOS versi 12.0.3T.

Komunikasi snmp antara manager dan agent berupa

pesan, adapun pesan2 tersebut pada versi 1 terdiri dari snmp GET, GET-NEXT,

GET-RESPONSE, SET, TRAP... Sedangkan pada v2 terdapat penambahan dua type pesan

yaitu INFORM dan GETBULK. Pada v3 masih mengikuti v2.

Bagaimana cara kerja snmp message ? manager

melakukan "GET message" untuk memperoleh informasi dari agent dan

"GET-NEXT message" untuk memperoleh informasi/object berikutnya dalam

mib, "GET-RESPONSE" merupakan balesan dari "GET", "GET-NEXT",

"SET"(pada v2, juga balesan dari INFORM dan GETBULK).. Sedangkan

"SET message" digunakan ketika manager ingin mengubah nilai object dalam

mib yang berada di agent.. Nah "TRAP message" digunakan untuk pemberitahuan

ketika suatu peristiwa terjadi (contoh : dilakukan setting, jika penggunaan cpu

80% maka akan ada pemberitahuan, ini jauh lebih efisien dibanding mengirimkan

pesan GET secara terus menerus untuk melakukan cek penggunaan cpu).

"INFORM message" merupakan perbaikan dari

TRAP, kalo dengan TRAP tidak ada pesan balasan bahwa informasi telah diterima

oleh manager dgn mengirim ack ke agent, beda halnya dengan INFORM, ketika agent

mengirim INFORM message ke manager, maka manager akan membalasnya dgn ack ke

agent, jika agent belum kunjung dapat ack maka agent akan kirim ulang inform ke

manager.. Dengan ini maka agent dapat memastikan bahwa pemberitahuan yang

dikirimnya sudah berhasil diterima manager. "GETBULK Request"

merupakan perbaikan dari "GET-NEXT message", dgn GETBULK memungkinkan

untuk memperoleh blok data yang besar,

seperti beberapa baris dalam sebuah

tabel mib.

Oke skrg waktunya mereview sedikit mengenai NMS software.. PRTG umumnya digunakan untuk memonitor bandwidth, WHATSUPGOLD untuk memonitor status perangkat jaringan (menawarkan pemetaan device jaringan secara otomatis), TFTP Server untuk memindahkan suatu file dgn protocol ftp, KIWI CATTOOLS untuk melakukan backup konfigurasi router/switch dan bisa juga melakukan perubahan konfigurasi secara manual, MYLANVIEWER merupakan nms untuk mendeteksi semua perangkat yang terhubung dengan jaringan (ip add, shared resource, OS, mac-address,dll), NETFLOW ANALYZER untuk menampilkan informasi trafik jaringan seperti source/destination mana yang paling tinggi penggunaan trafiknya, protocol apa yang paling sering digunakan, interface mana yang utilisasi trafiknya paling tinggi, dll.

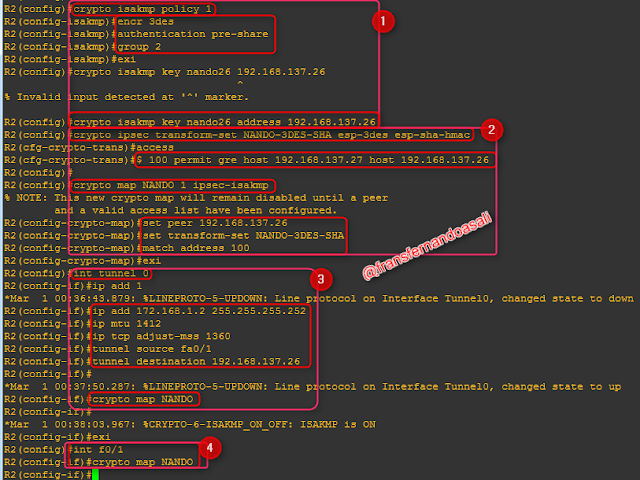

Berikut konfigurasi yang harus dilakukan di snmp

agent (#dalam hal ini router, konfigurasi ini yg akan diinputkan pada nms

software agar dapat terknoneksi dgn agent).

#Konfigurasi SNMP v1 dan V2

- konfigurasi community string

#Konfigurasi SNMP v3

- konfigurasi group (ada

3 pilihan security level yang ditawarkan yaitu noauth : no auth + no

encryption,, auth : auth + no encryption,, priv : auth + encryption... SNMP

v1/v2 hanya support noauth, sdgkan SNMP v3 support semuanya)

melihat group yg ada

- konfigurasi user (dalam membuat user harus terlebih

dulu buat engineID nya)

#Disable

snmp agent

*Source

: 9tut.com, cisco.com, @fransfernandoasali